외부에 많이 공개된 메일 계정으로 주로 공격 수행…악성 워드 파일 문서 이용

보안업체 이스트시큐리티는 20일 국내 기업들을 대상으로 중국인으로 추정되는 APT(지능형 지속 위협) 그룹의 공격 활동이 눈에 띄게 증가하고 있는 것이 확인됐다고 밝혔다.

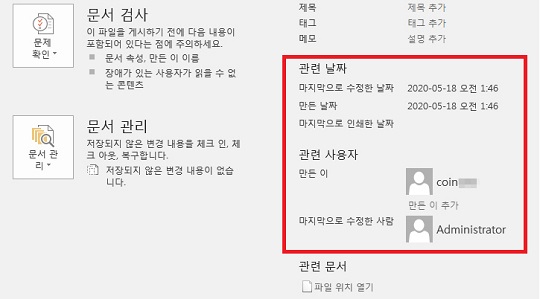

최근 중국인으로 추정되는 해커 집단이 국내 기업들을 공격하고 있어 주의가 요망된다. 악성 워드 문서 파일 속성에 담긴 제작관련 정보. 사진=이스트시큐리티

이스트시큐리티에 따르면 지난 4월께부터 최근까지 한국의 특정 온라인 게임사, 언론사 등을 대상으로 다소 어눌한 한글 표현을 사용한 이메일로 스피어 피싱 공격이 다수 발견됐다. 주로 외부에 많이 공개된 그룹메일 계정으로 공격이 수행된 것으로 드러났다.

해커는 공격 초기부터 악성 워드 파일 문서를 사용했으며 수신자들이 쉽게 현혹돼 이메일을 열어보도록 ‘직원 활동 보너스 신청서.docx’ ‘직무 요구와 대우.docx’ 등의 파일 이름을 사용했다. 또 최근에는 회사 내부의 사내 문서나 이력서를 사칭한 파일로도 공격이 수행되고 있다.

이스트시큐리티 시큐리티대응센터(ESRC)는 이들 악성 파일들이 대부분 중국어 기반에서 작성됐고, 악성 문서 작성자가 ‘coin***’으로 동일한 이름을 사용한 것이 공통적인 특징이라고 밝혔다.

발견된 악성 문서들은 처음 실행된 후 마치 개인 정보 옵션 화면처럼 조작한 이미지를 보여주고, 보안 및 개인 정보보호를 위해 매크로 실행이 필요하다는 식으로 ‘콘텐츠 사용’ 기능을 허용하도록 유도한다.

하지만 이는 실제 악성코드가 담긴 원격 템플릿 매크로 파일을 호출해 실행하는 기능이다. 이용자가 ‘콘텐츠 사용’ 버튼을 누르면 본격적인 보안 위협에 노출되어 해커의 추가 공격으로 인한 피해로 이어질 수 있게 된다. 이 공격 기법은 다양한 국제 사이버 위협 조직들이 활용하고 있는 것으로 알려졌다.

ESRC는 또 지난 5월 18일 새로 발견된 이력서 사칭 공격에 특정인의 이력서 문서와 주민등록증, 학위증 등의 개인정보가 담긴 사진 등으로 보다 신뢰할 수 있도록 조작해 공격을 수행한 것을 발견했다.

문종현 이스트시큐리티 ESRC 센터장은 “해당 APT 공격 그룹은 한국의 특정 회사의 디지털 서명을 사칭해 보안 위협 모니터링 탐지 회피를 시도하고 있다”며 “아직은 온라인 번역기 활용 정황 등 다소 어눌한 한국어로 위협을 가하고 있지만 공격 성공률을 높이기 위해 갈수록 정교화된 방식으로 발전할 수 있어 각별한 대비와 주의를 기울여야 한다”고 전했다.

박형민 기자 godyo@ilyo.co.kr